IoT : un écosystème à sécuriser de bout en bout

L’Internet des Objets (IoT) transforme nos usages industriels et grand public, mais cette connectivité accrue élargit aussi la surface d’attaque. Trop souvent limitée au réseau ou au logiciel, la cybersécurité IoT doit pourtant être envisagée dans toute sa profondeur : du choix du composant électronique jusqu’à la supervision cloud.

Chez LOOTUS SECURITY, nous considérons la cybersécurité IoT comme une discipline d’ingénierie à part entière, fondée sur une conception maîtrisée, une évaluation continue et une recherche constante de robustesse technique.

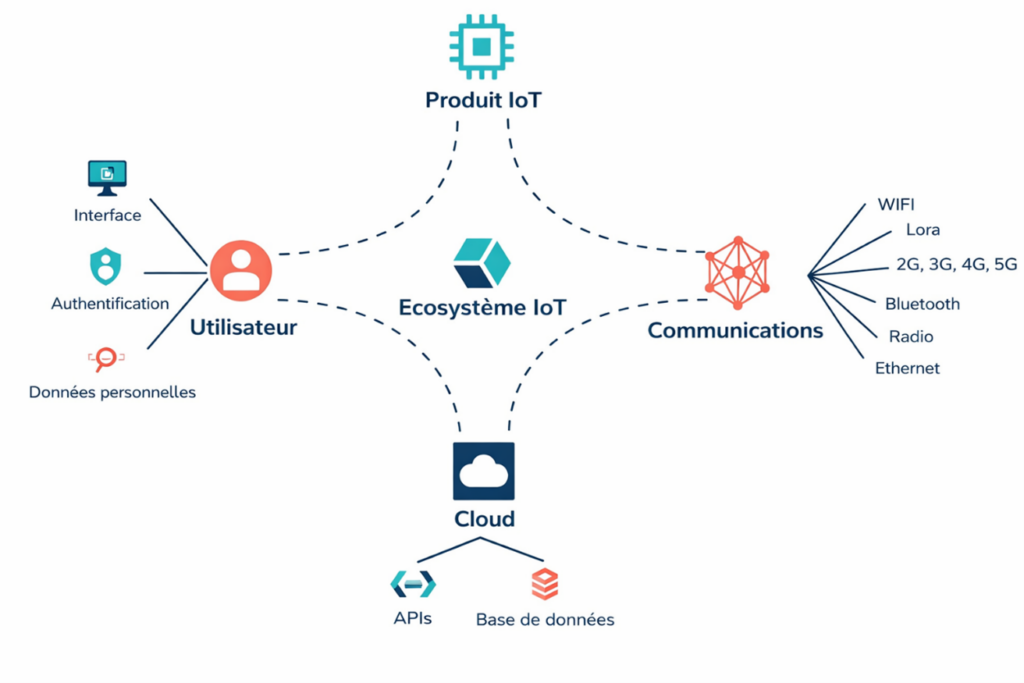

Un produit IoT ne se résume pas à son logiciel embarqué ni à son protocole de communication.

Il s’agit d’un système complexe combinant trois couches indissociables, où chaque élément peut devenir un point d’entrée pour une personne malveillante :

- Le matériel : surface d’exposition physique du dispositif ;

- Le logiciel embarqué : logique fonctionnelle, communication, mises à jour ;

- Le réseau et le cloud : environnements distribués et services distants.

C’est pourquoi la sécurité IoT ne peut pas se concevoir de façon cloisonnée, elle nécessite une approche systémique.

Sécurité matérielle

Une architecture bien conçue dès le départ limite les surfaces d’attaque et conditionne toute la chaîne de confiance future.

Le choix du matériel

Le choix des composants a un impact réel sur la sécurité du produit. Certains produits proposent des zones sécurisées, des accélérateurs cryptographiques… Le produit se sécurise dès sa conception, autant dans le choix des composants que dans le choix des protocoles électroniques utilisés.

Les interfaces critiques

Les interfaces matérielles (JTAG, SWD, UART…) sont indispensables au développement, mais dangereuses si elles restent actives en production : extraction du Firmware, contournement de protections, injection de code. Des éléments matériels de confiance existent pour renforcer la sécurité et rendent les attaques physiques (glitch, side-channel, extraction) beaucoup plus difficiles.

Protéger la chaîne d’approvisionnement

La sécurité matérielle passe aussi par la chaîne d’approvisionnement. Un objet peut être compromis avant même d’être vendu, par exemple si un composant est contrefait, si le Firmware a été modifié, si le produit a été manipulé en usine, ou si des clés ont été injectées sans contrôle.

Pour limiter ces risques, il faut vérifier l’authenticité des composants, utiliser un processus d’initialisation sécurisé (secure provisioning), garder la maîtrise des clés en production, et contrôler les bootloaders ainsi que les Firmwares tiers.

Sécurité logicielle

Le logiciel embarqué est la mécanique interne du produit. Il gère les fonctions critiques, les communications, les usages métier et les mises à jour, ce qui en fait une zone sensible. Un développement rigoureux et l’assurance de l’intégrité du code sont des éléments essentiels pour renforcer la sécurité de l’IoT.

Développement sécurisé

Un développement sécurisé repose sur des règles de codage adaptées à l’embarqué, des revues de code, des analyses statiques/dynamiques, des tests de robustesse et une gestion stricte des dépendances. L’objectif est de réduire les vulnérabilités classiques (gestion mémoire, erreurs de validation d’entrées, défauts de logique) et d’éviter l’introduction de faiblesses dès l’implémentation.

Mises à jour et exécution sécurisée du Firmware

Chaque Firmware doit être signé et vérifié avant exécution pour empêcher l’installation de code modifié ou malveillant. Les mises à jour à distance (OTA) doivent être authentifiées, chiffrées (pour protéger la propriété intellectuelle), vérifiées en intégrité et soumises à un contrôle strict des droits. Sans cela, une mise à jour devient un vecteur d’attaque.

Interaction utilisateur

Les interfaces utilisateurs (IHM), notamment les interfaces Web, introduisent des contraintes de sécurités spécifiques. Ces interfaces sont critiques, car elles héritent des vulnérabilités propres au web (XSS, CSRF, injections, mauvaise gestion des sessions, etc.). Les accès doivent être protégés et authentifiés pour éviter l’exposition de données. Une faiblesse à ce niveau peut servir de point d’entrée pour attaquer des services liés et fragiliser ou compromettre tout l’écosystème IoT.

Sécurité réseau et cloud

Une fois déployé, un objet IoT n’est plus un produit isolé : il s’intègre à un système connecté, réparti entre le terrain et le cloud. La protection doit donc rester cohérente tout au long du parcours des données et des commandes, de l’équipement jusqu’aux services distants, sans rupture entre les couches.

Chiffrement systématique des échanges

Le chiffrement et la signature garantissent la confidentialité, l’intégrité et l’authenticité des données en transit.

Les couches sécuritaires de protocoles adaptés comme TLS protègent les communications contre l’interception, la modification ou l’injection de messages. Sans chiffrement robuste, toute architecture IoT devient vulnérable dès qu’elle communique.

Identités et certificats

Chaque appareil doit disposer d’une identité unique et prouvable. La gestion sécurisée des certificats (création, renouvellement, révocation) ainsi que le stockage des clés dans des zones protégées empêchent l’usurpation d’appareils et la connexion de matériels non autorisés.

Exposition de l’IoT dans son environnement

La segmentation réseau limite les mouvements latéraux en cas de compromission : séparation des réseaux, limitation des services exposés et isolation des fonctions critiques. Associée à une supervision active, elle permet de détecter rapidement les comportements anormaux et d’éviter la propagation d’une attaque.

Les nouvelles exigences européennes

Anticiper la conformité

L’Union européenne renforce progressivement la cybersécurité IoT. Les référentiels tels qu’IEC 62443, EN 1803, EN 303645 et le futur Cyber Resilience Act (CRA) imposent désormais une sécurité démontrable, depuis la conception jusqu’à la mise sur le marché.

Ces réglementations redéfinissent les obligations des fabricants :

- Intégrer la sécurité dès la conception (Security by Design) ;

- Garantir la traçabilité et la documentation des mesures de protection ;

- Prouver la gestion des vulnérabilités et la capacité de remédiation dans le temps.

La conformité, un levier de maturité

Au-delà de la conformité, cette évolution invite les industriels à renforcer leur maturité technique et organisationnelle. Une démarche qui passe par l’évaluation, la correction et la validation objectives des dispositifs avant toute certification.

Accompagner la maturité et la robustesse des produits IoT

Grâce à son expertise en cybersécurité embarquée (MCU et Linux), LOOTUS SECURITY adopte une approche intégrée pour comprendre, évaluer et renforcer la sécurité des systèmes connectés.

Notre vision s’appuie sur trois axes essentiels :

- Une analyse technique approfondie, du matériel au firmware ;

- Un accompagnement structuré vers la conformité, fondé sur la rigueur et la transparence ;

- Une évaluation d’écart aux normes en vigueur.

Un produit sûr est un produit compris, mesuré et amélioré dans la durée.

LOOTUS SECURITY, partenaire de confiance pour bâtir un IoT robuste, pérenne et conforme aux attentes du marché.

Vers une cybersécurité IoT de confiance et de continuité

La cybersécurité IoT est une culture d’ingénierie responsable où chaque décision (composant, protocole, architecture influencent la résilience du produit). Une sécurité cohérente et mesurable à chaque étape fait de la conformité non pas un objectif final, mais la conséquence naturelle d’un IoT bien conçu, bien évalué et bien maintenu.

Vous souhaitez évaluer la robustesse de vos dispositifs IoT ? Contactez nos experts en cybersécurité embarquée.