Conception et développement

À la suite d’un audit de sécurité, d’un test d’intrusion, ou bien encore d’une évaluation d’écart à une norme tel que IEC 62443-3 ou 4, EN 303645, EN 18031, LOOTUS SECURITY propose ses services en conception et développement IoT/IT/OT et Web. Nous concevoir des prototypes ou bien des fonctionnalités permettant de garantir la sécurité physique et logique d’un système et/ou objet connecté.

Pour pouvoir exprimer pleinement l’ensemble de notre savoir-faire et dans un but d’efficacité, il est préférable d’intervenir dès la phase de conception. Nous sommes donc en mesure d’accompagner les bureaux d’études ou bien les équipes techniques internes liées au projet, qu’elles soient informatiques, électroniques, de développements ou organisationnelles.

Notre accompagnement IOT / IT / OT et Web

Conception et développement IoT

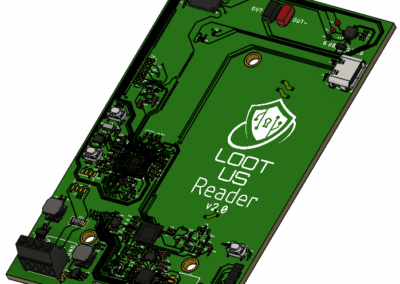

LOOTUS SECURITY conçoit des prototypes intégrant des évolutions majeures en cybersécurité, tant sur le plan matériel que logiciel, afin de répondre aux exigences des normes en vigueur.

Grâce à notre expertise, nous intervenons dès les premières étapes du projet, en accompagnant les équipes techniques depuis la rédaction du cahier des charges jusqu’à la phase finale de développement embarqué. Notre prestation couvre l’ensemble des étapes clés de le conception.

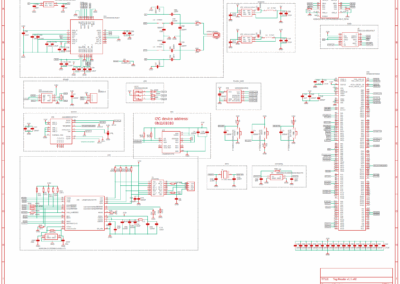

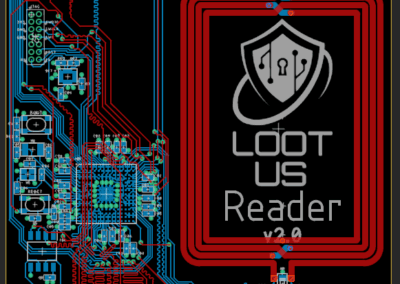

Sur le plan électronique, nous participons au choix des technologies et protocoles, à la réalisation des schémas, du le routage et de la fabrication de prototypes (~ 5 cartes). Côté logiciel, nous développons des programmes pour microcontrôleurs, SoC, FPGA ou Linux, en y intégrant des fonctions de sécurité comme des gestionnaires de licence. Enfin, nous assurons la sécurisation de bout en bout (chiffrement, PKI, OTP…), ainsi que le développement embarqué complet incluant le choix de COTS, la gestion, le déploiement, la mise à jour, le bootloader et bien d’autres fonctionnalités.

Conception et développement IT/OT

Nous accompagnons nos clients dans le choix et la mise en œuvre de solutions technologiques visant à renforcer la sécurité des infrastructures réseau et des systèmes industriels. Cet accompagnement comprend l’amélioration des processus interne ainsi que l’élaboration de méthodologie ou bien encore la mise à jour de documents stratégiques et techniques.

LOOTUS SECURITY intervient donc dans la rédaction de politiques et procédures telles que la Politique de Sécurité « PSSI », les Plans de de Reprise d’Activité ou de Continuité « PRA/PCA », les documents de Maintien en Condition de Sécurité « MCS », d’Architecture Technique « DAT » ou bien encore les Plans d’Assurance Sécurité « PAS ».

Nous contribuons également à la gestion des incidents, à la formalisation des chartes informatiques, à la surveillance des infrastructures réseau, ainsi qu’à la Participation au Système de Management de la Sécurité de l’Information « SMSI » (tableau de bord des vulnérabilités).

Conception et développement Web

Nous proposons un accompagnement complet dans la conception et le développement d’applications Web sécurisées dédiées à des outils de production (banc de test…) ou intégrée dans un écosystème d’objet connecté (paramétrage, PKI…) adaptés aux besoins spécifiques de chaque organisation.

Cet accompagnement commence dès la phase de cadrage, avec une définition rigoureuse des exigences fonctionnelles et de sécurité, en intégrant les principes de sécurité dès la conception (approche « Security by Design »). Lors de la phase de développement, nous mettons en œuvre des pratiques robustes telles que le chiffrement des données sensibles, la gestion fine des accès, l’authentification forte, et l’intégration de mécanismes de protection contre les attaques courantes (injections, XSS, CSRF…).

Nous assurons également un suivi continu de la sécurité applicative via des tests dynamiques, des revues de code statiques (SAST), et des audits de conformité (RGPD, OWASP). Notre objectif est de garantir la résilience, la confidentialité et l’intégrité des systèmes tout au long de leur cycle de vie.

Étude de cas

Étude de cas iot

Conception d’un objet connecté d’une solution d’impression

À la suite d’une mission réussie de sécurisation d’un produit existant dédié à la supervision de solutions d’impressions, notre client, spécialisé dans le domaine, nous a confié la conception d’un prototype pour une nouvelle version de son système.

Nous avons pris en charge l’accompagnement dès les premières phases du projet, en participant activement à la définition du cahier des charges fonctionnel et technique. Plusieurs itérations ont permis de comparer différentes options technologiques, accompagnées de tests de faisabilité, avant de valider les choix retenus.

Nous avons ensuite réalisé les schémas électroniques, le routage des circuits imprimés et réalisé la fabrication du prototype dans notre laboratoire. Ce projet intègre également le développement des fonctionnalités de cybersécurité essentielles, en vue d’une future certification du produit avant sa commercialisation à grande échelle.

Étude de cas IT / OT

Conception d’une nouvelle architecture réseau

Un client spécialisé dans la surveillance des réseaux d’énergie nous a sollicités pour refondre l’infrastructure réseau d’un de leur site, tout en réutilisant au maximum le matériel déjà en place ou récemment acquis.

L’objectif était de concevoir une architecture segmentée, sauvegardée et hautement disponible, reposant sur deux hyperviseurs Proxmox et deux pare-feu Pfsense déjà maîtrisés par l’équipe de maintenance.

Le cœur du réseau a été modernisé grâce à l’intégration coordonnée de 3 switchs TP-Link. Un NAS Synology a également été déployé pour assurer le stockage local et les sauvegardes centralisées. Le montage du cluster Proxmox/Pfsense a nécessité une sélection d’équipements complémentaires pour garantir stabilité et performance.

Enfin, une journée de formation a été dispensée à l’équipe technique afin d’assurer une prise en main complète et autonome de la nouvelle infrastructure.

Étude de cas Web

Développement d’une application de production de gestion d’une flotte embarquée

Un client spécialisé dans le secteur de l’embarqué maritime, nous a confié la conception complète de l’interface utilisateur d’une application frontale. Cette interface devait interagir avec une API dédiée à la gestion et à la programmation de produits connectés.

L’application avait pour objectif de permettre l’enregistrement de nouveaux dispositifs, la saisie de leur identifiant unique, puis le déclenchement automatique de la récupération du bootloader correspondant, afin de procéder au flashage sécurisé du produit.

Ce processus visait à optimiser et automatiser une étape critique du cycle de mise en service. Pour garantir l’autonomie de l’équipe technique, dans l’exploitation de cette solution, nous avons organisé un atelier de formation d’une demi-journée, permettant une prise en main rapide, fluide et complète de l’outil développé.

Méthodologie

01

Analyse du besoin

Nous débutons chaque mission par une étude approfondie des objectifs métier, des cas d’usage, ainsi que des contraintes techniques et réglementaires propres à votre environnement. Cette phase de cadrage permet de définir un périmètre fonctionnel précis et d’aligner les exigences de sécurité avec l’architecture cible, garantissant ainsi une approche cohérente, réaliste et adaptée à vos enjeux opérationnels.

02

Conception sécurisée

Nous concevons des architectures sécurisées sur mesure pour vos projets IoT et IT, en intégrant la cybersécurité dès les premières phases de réflexion. Pour les environnements IoT, notre démarche débute par la sélection de technologies et protocoles sécurisés, suivie de la réalisation des schémas électroniques à l’aide de l’outil de CAO Fusion 360, avant d’enchaîner avec le routage des cartes électroniques et la modélisation physique du prototype. Du côté des infrastructures IT, nous utilisons Microsoft Visio pour concevoir des architectures réseau robustes, intégrant cloisonnement, résilience et conformité. Après validation de l’architecture avec le client, nous assurons l’installation des équipements retenus, leur mise en service, ainsi que la formation des équipes techniques à leur exploitation sécurisée. Tout au long du processus de conception, plusieurs jalons de validation sont mis en place pour ajuster les choix technologiques et garantir un alignement optimal avec les besoins opérationnels et les objectifs de sécurité.

03

Développement sécurisé

Nous mettons en œuvre des méthodes de développement sécurisées dès la rédaction du code, avec une attention particulière portée à la gestion des entrées, à la réduction de la surface d’attaque, et à la prévention des vulnérabilités courantes (OWASP, CWE…). Des fonctions cryptographiques robustes sont intégrées de manière adaptée au contexte : chiffrement des communications, sécurisation des données sensibles, authentification forte ou encore protection du firmware. L’ensemble du processus est soutenu par des tests automatisés continus, des revues de code orientées sécurité et un contrôle qualité strict, afin d’identifier et corriger les failles potentielles le plus en amont possible. Cette démarche garantit un niveau de sécurité élevé dès le développement, réduisant les risques en production et facilitant la conformité aux exigences réglementaires et sectorielles.

04

Validation & Tests

Nous menons des vérifications fonctionnelles approfondies afin de garantir que les systèmes conçus, qu’ils soient IoT ou IT, répondent parfaitement aux besoins métiers et aux cas d’usage définis. En parallèle, des tests de sécurité sont réalisés pour identifier et corriger les vulnérabilités potentielles, les erreurs de configuration ou les failles d’implémentation. Selon les spécificités du projet, nous combinons analyses statiques, tests dynamiques, simulations d’attaques et contrôles manuels. Cette approche permet de valider non seulement la conformité technique des systèmes, mais aussi leur robustesse face aux menaces, assurant ainsi un niveau de sécurité élevé dès la mise en service.

05

Accompagnement dans le déploiement et le maintien en sécurité

Nous accompagnons nos clients dans le déploiement et le maintien en condition de sécurité de leurs systèmes IoT et IT, afin de garantir la pérennité des mesures de cybersécurité mises en place. Cette phase inclut l’intégration de mécanismes de mise à jour sécurisée, la mise en œuvre d’outils de supervision adaptés, ainsi qu’un suivi régulier de l’état de sécurité des équipements. Nous proposons également des contrats de maintenance annuels permettant d’assurer un accompagnement dans la durée, avec des interventions planifiées, des contrôles de conformité récurrents et des ajustements continus en fonction de l’évolution des menaces et des besoins opérationnels.

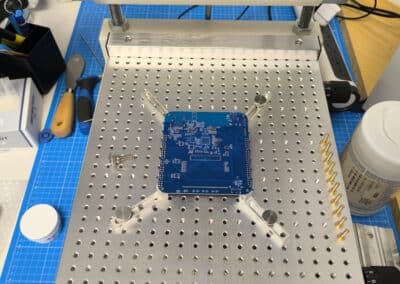

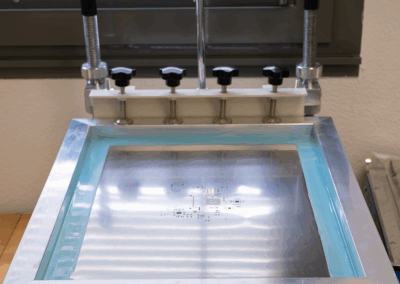

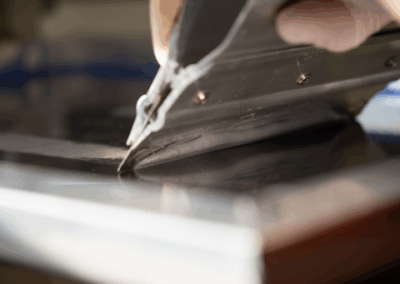

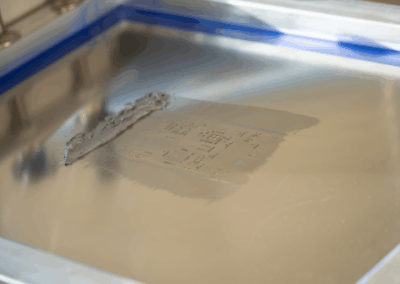

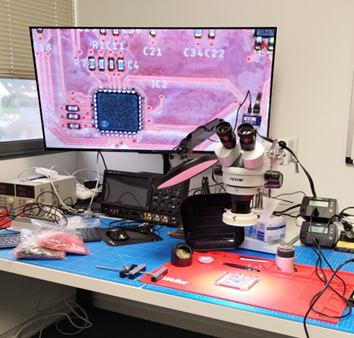

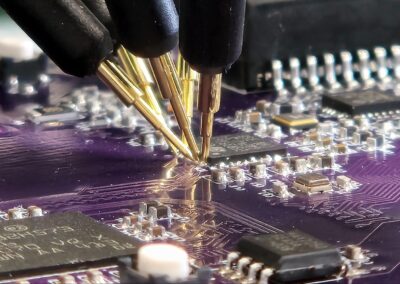

Gallerie

Photos présentant le laboratoire électronique et la chaine de fabrication d’un prototype.

Lootus Academy

Retrouvez l’ensemble de nos formations dédiées à la cybersécurité proposées par notre centre de formation Lootus Academy.